När Tripnets första Kunskapsfrukost för 2023 går av stapeln står den högaktuella säkerhetsfrågan på agendan. Denna morgon är det Tripnets VD Ulf Persson och Martin Dohmen, Solutions Director, som tar oss igenom hur säkerhetslandskapet har förändrats, vilka utmaningar vi står inför och hur vi bör agera när det värsta inträffar. Vi får ta del av såväl djupgående kunskap som konkreta råd för att hantera säkerhetsläget – av de som är verkliga experter på ämnet.

Det är inte ovanligt att se artiklar i media om hur ryska hackergrupper utför DDoS-attacker, även kallat överbelastningsattacker, på svenska aktörer. I en undersökning från Radar svarar mer än hälften av alla företag att de ser cybersäkerhetsincidenter som en risk för verksamheten och att cyberattacker uppfattas som ett värre hot än något annat. Med över 28 års erfarenhet av IT-säkerhet ger vi på Tripnet vår bild av det nya säkerhetslandskapet.

En helt förändrad utgångpunkt

Sedan Tripnet grundades år 1995 har säkerhetsläget förändrats drastiskt. Då fanns knappt några brandväggar. Både servers och klienter hände på samma coax-kabel, direkt på Internetanslutningen. Vi hade inte heller några Windowsservers, utan hundra procent Linux och UNIX. Tillgänglighet var det största fokuset och det som var tillgängligt lagades inte – eller som Martin ofta uttryckte det – ”if it ain’t broken, don’t fix it”. Idag är situationen helt en helt annan …

Med ökad digitalisering uppkommer nya hot

Ökad exponering av olika typer av system, ökat distansarbete och med mer pengar i omlopp, och därmed mer kriminalitet, är tre säkerhetsaspekter som nära förknippade med dagens digitalisering. När det gäller den ökade möjligheten att jobba hemifrån har också pandemin haft ett finger med i spelet.

– Jag tror att det tog tre veckor från att vi tog beslutet att jobba fullt ut hemifrån tills allt var löst, berättar Ulf. Då kan man ställa sig frågan: Har denna omställning gått för fort? Har vi missat att tänka igenom någonting? Det vi saknade på distans var tillgång till några interna administrativasystem, samt behov av några nya laptops för att komplettera de stationära datorerna på kontoret.

När vi tittar på hur säkerhetslandskapet ser ut idag bör vi också uppmärksamma att vi har ett väldigt spänt omvärldsläge och en ansträngd ekonomi. Med rådande konjunkturläge finns det tyvärr en risk att företag bortprioriterar investeringar i säkerhet.

Aktuella hot som vi underminerar

I Radars omvärldsanalys från hösten 2022 lyfts de hot som vi i Sverige borde ta på större allvar än vi gör. Att vi inte är tillräckligt vaksamma på Rysslands öppna hot mot oss och Kinas ”affärsidé” att stjäla innovationer kan leda till reella konsekvenser.

– För att ena Europa och USA vill politikerna lösa Schrems II-problematiken och göra det möjligt för oss i Europa att använda amerikanska molntjänster. Det var inte så länge sedan EU uttryckte att det inte gick att lita på USA, men nu tycker politikerna annorlunda, säger Ulf. Jag är dock inte helt säker att det räcker att vi beslutar oss för att lita på varandra.

Radar kan också konstatera att det är organiserad brottslighet som är företagens största rädsla – inte Rysslands uttalade hot. En anledning till detta kan vara den synlighet som ransomware-attacker har fått i media.

Ett skifte i Säkerhetspolisens agerande

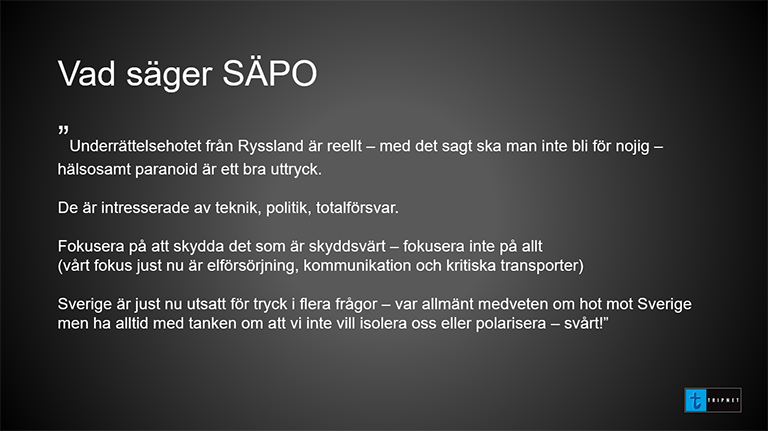

Ett tecken på att säkerhetsläget har ändrats är att Säkerhetspolisen har börjat prata med omvärlden på ett sätt de inte gjort tidigare.

– De har insett att de måste vara synliga och prata med företag för att öka förståelsen för den hotbild som finns, berättar Ulf. Samtidigt som det är bra är det också lite läskigt.

Under förra veckan hade Ulf kontakt med Patrik, chef för kontraspionage i region väst på Säkerhetspolisen, och höra hans uppfattning om det rådande säkerhetsläget. Det blev en egen slide med en hälsning till dig från SÄPO.

Vissa risker är värda att ta

Utifrån hur det nya säkerhetslandskapet ser ut kan vi dra slutsatsen att vi behöver bli bättre i vår omvärldsanalys och ha koll på vad som händer inom information-, cyber- och IT-säkerhetsområdet. Det kräver tidiga insikter, korrekta underlag och data så vi kan fatta beslut på rätt information.

– Det här med riskaptit har jag snott rakt av från Henric Skalberg på Advania, berättar Ulf. För att bedriva en verksamhet måste man ta risker. Vi behöver fundera över vilka risker vi kan undvika och vilka vi kan minimera. När man tar en risk ska det vara ett medvetet val.

I det ISO 27001-certifieringsarbete som Marcelo Cáceres Longé, informationssäkerhetsansvarig, och Göran Sjöberg, operativ chef, genomför just nu är riskhantering en viktig del.

– Det kan kännas jobbigt att bortse ifrån kända sårbarheter och risker, men alternativet är inte mycket bättre. Det är viktigare att fatta beslut över vilka risker som ska prioriteras, än att bara sammanställa en lista över risker man borde minimera eller eliminera, förtydligar Martin.

Hur ska vi åtgärda detta?

Ulf Persson listar följande åtgärder som särskilt viktiga:

- Ökad öppenhet om risker och intrång

- Ökat samarbete och samverkan

- Planering

- Proaktivt arbeta med säkerhet

- Säkerhet i många lager; från informationssäkerhet till cybersäkerhet och IT-säkerhet

Uppmärksammade överbelastningsattacker

En faktor som påverkar hur stort ett hot upplevs vara är hur media väljer att skriva, eller inte skriva, om det. DDoS-attacker figurerar relativt ofta i tidningarnas artiklar, och upplevs därför extra skrämmande för många företag.

– Häromveckan blev en av våra myndighetskunder utsatt för en DDoS-attack som knappt syntes i bandbreddsdiagram. Den var helt fokuserad inne i HTTPS, berättar Martin, som också är tjänsteägare för Tripnets DDoS-skyddstjänst. Detta är en attack som vi mer eller mindre kan koppla till Anonymous Sudan, men hur stark deras koppling är till landet Sudan, är högst tveksam. Det verkar som att det i själva verket är den ryska grupperingen Killnet som ligger bakom.

Attacken var med all sannolikhet statsfinansierad. Ett tecken på detta var att attacken kom från IBMs avgiftsbelagda molntjänst, medan grupper från Sudan sällan har pengar att spendera på DDoS-attacker.

DDoS-attacker är ett hot mot tillgängligheten för ett system, men inte nödvändigtvis mot integritet eller sekretess. I många system är tillgängligheten lättare att laga. När problemet är åtgärdat och systemet är lagat är tillgängligheten tillbaka. Om det däremot är sekretesskyddet som är bristfälligt och hemlig information har läckt, går det aldrig någonsin att få denna tillbaka. Av denna anledning prioriteras ofta skydd för sekretess i högre grad än tillgänglighet.

– IT-experter beskriver attackerna som relativt osofistikerade. Syftet är inte att skapa maximal skada, utan att skapa tvivel på vårt samhälle, fortsätter Martin. När någon i förväg berättar att de kommer attackera och sedan gör det, då sår de frön av tvivel. Man attackerar inte det som är mest känsligt där vi har byggt upp starkast skydd. Man attackerar det som är synligt, enbart för att göra folk oroliga.

Hur gör vi för skydda oss mot DDoS-attacker?

För att kunna skydda sig mot DDoS-attacker behöver vi i förväg planera. Det är svårt att agera reaktivt när attacken redan är i full gång. Ett DDoS-skydd byggs på djupet, inifrån och ut, för att skyddet alltid ska vara aktivt och igång.

– Det behöver börja med att man har en applikation och servermiljö som har överkapacitet. Det går inte att räkna med att ett DDoS-skydd kan sortera bort 100 % av attacken, säger Martin. Ju närmare vi försöker komma ett skydd som är 100 %, desto fler rättmätiga användare kommer stängas ute, så kallade ”false positives”. Testa gärna med ett lasttest för att bekräfta att det finns kapacitet i miljön.

På många webbplatser finns det delar som är mer känsliga än andra, där få anrop orsakar stort kapacitetsnyttjande, som exempelvis varukorgen hos en e-handel. En sofistikerad angripare kan medvetet rikta sin attack. Därför bör det finnas tightare trösklar till dessa delar på webbplatsen. WAF kan hjälpa till att skydda mot DDoS-attacker, exempelvis genom att upprätta rate limiting på specifika URL.

– Utöver det kan man behöva ett mer traditionellt och dedikerat DDoS-skydd, råder Martin. Den viktigaste funktion som skyddet har, är att titta på source IP-adresser. Av de 1000 användare som är inne är det ett hundratal som kör många fler requests per sekund än övriga. Det är i så fall förmodligen något som inte stämmer, så den delen av trafiken behöver då blockeras. Även om en DDoSare har tillgång till många maskiner, körs normalt fullt ös från var och en av dem vilket gör att de skiljer sig i trafikmönster, förklarar Martin.

Många DDoS-attacker är dock inte alltid så genomtänkta och är relativt lätta att filtrera bort med hjälp av kapacitetsbillig utrustning i nätverksinfrastrukturen. Dessa skickar ofta trafik som inte är legitim, som exempelvis UDP-trafik som är lättare att spoofa eller reflection-attacker från dåliga DNS-servrar på nätet.

– Om du kan ha en ACL i en router som klarar tiotals gigabit utan att bli trött, kan du slänga en markant del av attacken redan där, förklarar Martin.

För att kunna svälja de riktigt stora attackerna – de vi kan läsa om i nyheterna – på hundratals gigabit eller terabit behövs skydd hela vägen ut till operatören eller i en CDN-tjänst.

Vi utsätts för allt fler bedrägeriförsök

Det antal bedrägeriförsök som vi utsätts för blir allt fler och kommer i form av allt ifrån mail till telefonsamtal eller till och med röstbrevlådemeddelanden. Vi måste inse att användarnamn och lösenord inte är tillräckligt skydd för organisationen. Någon typ av tvåfaktorsautentisering är nödvändigt och innebär en dramatiskt minskande effekt på vilka åtgärder som är möjliga, när inloggningsuppgifter trots allt har hamnat på villovägar.

– Idag är min bild att många har infört tvåfaktorsautentisering mot publika tjänster, såsom molntjänster och VPN-anslutningar. Jag är dock rätt så säker på att vi kommer behöva jobba vidare för att bygga fler skyddsnivåer, förutspår Martin.

Även om någon lyckas ta över en dator som har tunnlar, kan tvåfaktorsautentisering göra nytta i nästa steg.

– Det finns en stor risk att lösenord blir stulna när en dator är infekterad. Tvåfaktorsautentisering även internt är då effektivt för att hindra möjligheten att använda den tunnel som redan är uppe mot olika interna resurser, säger Martin fortsättningsvis.

Hur gör vi för skydda oss mot bedrägeri?

Det är fortfarande relativt enkelt att identifiera vissa bedrägeriförsök. Vissa är oerhört välgjorda men många avslöjas på bristfällig stavning, ovanliga tillvägagångssätt och misstänksam innebörd. Då är det tydligt att avsändaren haft tillgång till ett autentiskt mail och utfört en riktad attack mot ett utvalt mål.

– Det är viktigt att det finns medvetenhet i hela organisation om hur det går att identifiera bedrägeriförsök, konstaterar Ulf. Det gäller att vara uppmärksam.

Det är viktigt att utbilda även de som inte har IT som huvudarbetsuppgift, då risken är större att det är dessa som blir utsatta för bedrägeriförsök.

– Utgå alltid från att e-mail är osäkert, påminner Martin. Du vet inte vem det kommer ifrån och bör därför agera därefter.

Vi på Tripnet prioriterar att använda Microsoft Teams framför e-mail för intern kommunikation då vi upplever att det är säkrare. Vid minsta tvivel är det dock alltid att föredra att slå en signal till personen i fråga, eller – allra helst – kommunicera öga mot öga.

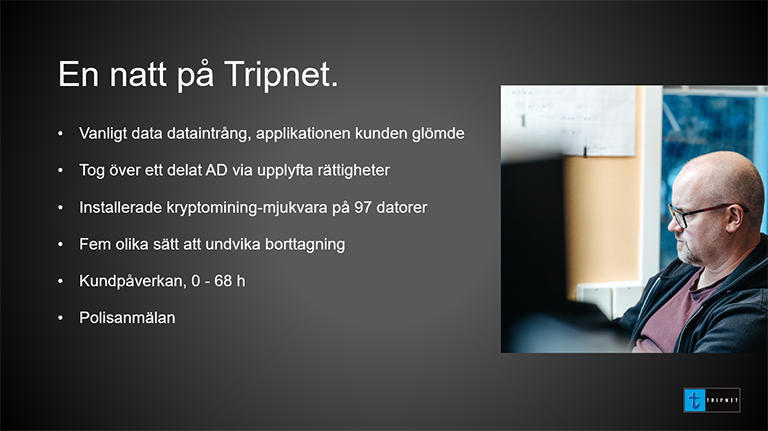

En natt på Tripnet

Nu är det snart ett år sedan vi upplevde det största dataintrång Tripnet någonsin haft under våra 28 år.

– Vi hade en webbhotellserver med ett antal kunder på. När webbplatsen var uppe och allt fungerade, slutade kunderna att prioritera att betala för webbyråns underhåll, berättar Ulf. Trots att vi patchade och löste våra delar så degraderar webben ändå över tid när den inte underhålls, vilket gör den sårbar och öppen för intrång.

Hackarna var inloggade på webbhotellservern som var med som klient i vårt delade kund-AD, och lyckades eliminera rättigheterna och ta sig in på AD-kontrollanten.

– I min värld ska det inte gå! AD:n ska vara ett sätt att kunna separera maskiner från varandra, säger Ulf. Hackarna lyckades få AD-kontrollanter att köra skript, trots att de aldrig var inloggade där samt installerade kryptomining-mjukvara på 97 datorer som minade Monero, en kryptovaluta.

Det gick ganska snabbt för oss att upptäcka dataintrånget eftersom det drog mycket CPU i vårt Tripnet Cloud.

– Samtidigt som detta skedde, satt systemingenjörerna med generella penetrationstester och sårbarhetsanalyser på systemet, berättar Ulf. Först trodde vi att vi själva orsakade överbelastningen genom våra sårbarhetsscaningar men kunde ganska snabbt konstatera att det inte var detta som var orsaken till CPU-belastningen utan att det var en kryptomining-mjukvara och kunde då blockera IP-adresserna.

Trots att detta var den största säkerhetsincidenten i Tripnets historia påverkades de flesta av våra kunder inte alls. Kapacitetsincidenten höll på i fem timmar – säkerhetsincidenten vara lite längre. Den kund som påverkades längst hade en nedtid på 68 timmar. Det tog oss 14 minuter att informera våra kunder att vi har detekterat en attack och att de inte behöver göra någon felanmälan.

Åtgärder och anmälan

Vi insåg att vi behövde plocka in professionell extern hjälp och valde därför att kontakta Orange Cyberdefense. De fortsatte den forensiska analysen, drog in fler mjukvaror för analys och hittade fler sätt som koden gjort sig ”persistent” på, dvs hur koden försökte undgå upptäckt och borttagning.

– Orange Cyberdefense hjälpte också till att skriva en extern rapport, vilket är väldigt viktigt gentemot kund. De kändes lugna, de berättade att de hade varit med om det här förut och att de hade processer och rutiner, berättar Ulf. Det var positivt att få tillgång till ytterligare resurser. De var tre personer som delade på dygnet och som hade ett forensicsteam bakom sig för analyser.

Detta var en incident som vi självklart valde att polisanmäla som dataintrång till cyberbrottsgruppen. Vi blev samma dag kontaktade av polisen och informerade om att detta inte bara var ett dataintrång utan att det var ett grovt dataintrång som därför eskalerade till den regionala cyberbrottsgruppen.

Erfarenheter ger kunskap

Från denna händelse tar vi med oss flera lärdomar. Den mest uppenbara är att dataintrång sker – vi behöver vara förberedda och planera för det. Vi kan inte uteslutande fokusera på att förhindra intrång. Det är dessutom väldigt viktigt att vi pratar med varandra om de intrång vi utsätts för.

När ett intrång väl sker behöver vi upptäcka det så snabbt det är möjligt, vilket är något vi på Tripnet lagt mycket fokus på efter incidenten. Efter detekteringen av ett intrång är det viktigt att ha någon att kontakta för att få hjälp och ökade resurser. För att bromsa spridning och köpa tid att agera på dataintrånget behöver vi intern segmentering.

– Det är något vi på Tripnet alltid har haft, berättar Martin. Det är dock inte alltid helt enkelt – om maskinerna du försöker segmentera är med i ett och samma AD finns det en gräns för hur långt du kan komma. Sedan dess har vi blivit mer restriktiva med att använda vårt delade AD.

Endpoint Detection & Response

För oss är Endpoint Detection & Response (EDR) det bästa verktyget för att detektera intrång i vår servermiljö och det vi har lagt mest kraft på. För att kort förklara så är EDR uppdelat i två delar – detektering och åtgärd. Den förstnämnda går ut på att leta efter skadlig användning av legitim kod, även kallat MalOps. Den delen som berör åtgärd gör det möjligt att från en central punkt vidta åtgärder i hela miljön samtidigt, exempelvis att blockera kommunikation mot en IP-adress, blockera en .exe från att köras eller helt isolera servrar från nätet.

– När vi började titta på EDR upplevde jag att det var lite ”okonkret” vad de egentligen gjorde. Därför vill jag gärna ge ett exempel på vad EDR kan hitta. I vår miljö, efter incidenten reagerade EDR tex på att en maskin kört ett powershell-skript som inte lagrats på disk utan var inkodat på command line, dessutom med encoded-flaggan för att göra det svårare att se, skriptet laddade dessutom ner någon ytterligare kod som exekverades utan att spara på disk, förklarar Martin. Detta reagerade inte våra traditionella antivirus på men EDR flaggade det som misstänkt.

Med EDR medföljer en del falsklarm vilket kräver jobb, men det ger också en ökad trygghet. För oss är konsekvensen att det är möjligt att tidigarelägga vårt reaktiva säkerhetsarbete.

Sårbarhetshantering

Alla installerade mjukvaror kan ha sårbarheter och dessa behöver vi planera hur vi ska hantera.

– Jag har börjat tänka annorlunda kring sårbarhetshantering, erkänner Martin. Tidigare har vi fokuserat på att patcha och ha rätt version av mjukvaror, men nu har jag börjat tänka mer uppifrån. Det behöver vara någon som bär ansvar för alla installerade mjukvaror på en viktig maskin, någon som kan besluta om vad som behöver patchas. Det kan annars lätt bli att man fokuserar på sin patch-rutin och verktyg utan att man tar ett steg tillbaka och tex funderar runt om man tex har tredjepartsprogram i sin miljö som inte löses av befintliga rutiner och verktyg.

Som ett komplement till tydliga rutiner och ansvarsfördelning är sårbarhetsskanning något som vi också rekommenderar. För att hantera sårbarhet är en aggressiv patchning inte ett dåligt val.

– Det är inte längre lika hög risk att lägga på patchar och risken är ofta riktad mot tillgängligheten, fortsätter Martin. Om vi istället är restriktiva med att använda patchar är det mycket möjligt att tillgängligheten blir lite bättre, men då ökar istället risken för integritet och sekretess.

Fem insiktsfulla råd att bära med sig

- Utgå från kund och slutkunds situation. Sätt dig in i deras behov så kommer det bli rätt och långsiktigt.

- Öka mängden skyddslager – både lager som skyddar mot intrång och lager som detekterar försök.

- Skapa en bild av vad som händer i din miljö – på dina servrar och klientdatorer.

- Byt erfarenheter och prata om vad ni råkar ut för.

- Utbilda användarna.

Vad händer framöver?

Nästa Kunskapsfrukost går av stapeln den 1 juni 2023 och då med temat Identifiera sårbarheter och testa dina system.