Det är en av årets första höstdagar. En morgonpigg och entusiastisk grupp samlas på Bergakungen för Tripnets tredje Kunskapsfrukost 2023. Denna morgon är ämnet högaktuella DDoS (Distributed Denial of Service) med Martin Dohmen, Tripnets egen expert på området, som sakkunnig.

Överbelastningsattacker är i sig inget nytt, men har på senare tid börjat användas på nya sätt och nu mer som en del av cyberkrigsföring. Såväl de personer som är på plats som de som deltar via livestreamen är märkbart nyfikna när det är dags att fördjupa sig i detta alltid högaktuella ämne.

DDoS-attacker och media

– I samband med att jag suttit med vår årsredovisning har jag reflekterat mycket över världsläget, inleder Ulf Persson, VD på Tripnet. Oroliga AI-forskare, miljöläget, cybersäkerhet, krig i Ukraina och gängkonflikter är bara några av de problem som cirkulerar i media. Något annat som är tydligt är att media väljer att fokusera på en sak i taget, även fast problemen är precis lika viktiga veckan efter.

DDoS, eller överbelastningsattacker som de också kallas, är ett av de säkerhetsproblem som varit återkommande i media på sistone, inte minst sedan kriget i Ukraina bröt ut. I början av maj 2023 utsattes flera svenska myndigheter och organisationer, så som Skatteverket, Sveriges domstolar, Trafikverket, Riksdagen och SJ, för attacker som snabbt fick uppmärksamhet. Anonymous Sudan tog på sig ansvaret men det finns starka indikationer på att attackerna kan ha varit statsfinansierade av Ryssland.

– Lite i skymundan blev även Majblomman, en av våra egna hjärtekunder, under samma period måltavla för en attack. Händelsen skedde bara några dagar efter att en kille med utländsk bakgrund, som dessutom hade lyckats skapa rekordstor försäljning, hade uppmärksammats i media. Trots att det sällan går att veta vem som utfört en attack, går det ibland att dra egna slutsatser om syftet, säger Martin.

Varianter av nekad åtkomst

Denial of Service (DoS) kan förklaras som en cyberattack vars syfte är att hindra legitima användare från att få åtkomst. Det kan jämföras med att någon i den fysiska världen skulle kapa bensinslangen eller limma igen uttagsfacket på bankomaten – något vi förmodligen skulle kalla för sabotage.

– Alla attacker som är Denial of Service behöver inte vara Distributed. Vid en DDoS-attack kommer attacker från flera enheter, men en angripare kan också stänga ner tjänster i systemet med begränsade resurser genom att nyttja sårbarheter, förklarar Martin.

Överbelastningsattacker behöver inte alltid vara tekniska. De kan också slå mot affärsflödet. För exempelvis en biosalong där de valda platserna är upptagna under tiden användaren befinner sig i bokningsprocessen kan en attack konstrueras för att hålla platserna reserverade utan att slutföra bokningen. Samma princip fungerar på en e-handel där varorna reserveras i lagret när de ligger i en användares kundvagn.

– DDoS-attacker är främst en attack mot tillgängligheten men kan ibland också användas som rökridåer för andra attacker. Ett exempel är Sony, som för tio år sedan drabbades av en DDoS-attack och fick kredituppgifter stulna samtidigt. DDoS-attacken hade förmodligen till syfte att sysselsätta de som arbetade med Sonys IT-säkerhet, berättar Martin.

Det är viktigt att skilja mellan legitim överbelastning, som kan uppstå när många besökare är aktiva samtidigt, och attacker. Lösningarna för att skydda sig mot dessa två är helt olika – ett överbelastningsskydd kan inte skydda mot överbelastning av legitim trafik.

Personerna på andra sidan

DDoS-attacker kan utföras av olika aktörer som alla har olika motiv. De attacker som gjordes mot svensk infrastruktur i våras, utfördes troligtvis av en statsstödd aktör, vilket är statliga organisationer som använder DDoS-attacker av politiska skäl. Sedan kriget i Ukraina bröt ut har även Ryssland själva varit ett attraktivt mål för DDoS-attacker, men då förmodligen inte av statsstödda aktörer utan av självständiga grupper, även kallade hacktivister, som är kritiska mot regimen. Kriminella organisationer kan också använda DDoS-attacker som ett medel i sin verksamhet. Genom Ransom-DDoS kan angriparna använda utpressning mot sina offer för att stoppa attacken.

– Jag vet inte om det är så vanligt att konkurrerande företag utför DDoS-attacker, men mycket som jag tycker är i gråzonen inträffar garanterat, konstaterar Martin. En av våra tidigare kunder, Elkøp, råkade ofta ut för web scraping, där information från webbplatsen plockades upp och användes av andra. Ett annat exempel är Systembolaget, som också blev utsatta för scraping. Priser på öl samlades in och publicerades på en annan webbsida, vilket Systembolaget sedan klagade på.

Skript kiddies är vanliga privatpersoner som utför cyberattacker för att imponera på sin bekantskapskrets. Ju större och mer välkänt företag de lyckas angripa, desto högre status åtnjuter de. Det händer också att DDoS-attacker utförs av personliga skäl, efter en konflikt eller på grund av missnöje.

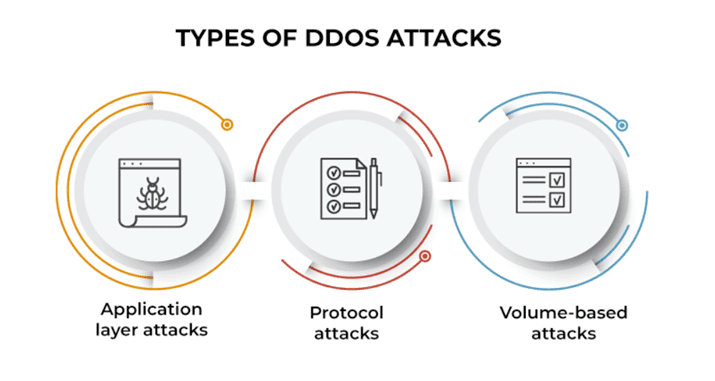

Tre sorters attacker

Det finns tre olika typer av DDoS-attacker, som på olika sätt överbelastar sitt mål. De riktigt stora attackerna, så kallade volymetriska attacker, syftar till att bombardera målet med så mycket trafik som möjligt, ofta över 1TB. Det är dessa attacker som får rubriker i media.

Protocol attacks är attacker som inte nödvändigtvis överbelastar något fysiskt utan snarare fokuserar på exempelvis en sessionstabell i en brandvägg eller serverresurser. Dessa attacker behöver inte hålla högt tempo utan kan göras under längre tid, vilket gör dem svårare att upptäcka.

Den tredje sortens attack är applikationsattacker, då angriparen ställer giltiga förfrågningar, men som riktas mot särskilt svaga delar av systemet.

– Jag har varit med om en e-handelsbutik som kunde hantera mycket trafik, men vars varukorg klarade betydligt mindre. Även om webbplatsen hade kapacitet för 10 000 förfrågningar per sekund kunde varukorgen endast hantera 50 förfrågningar per sekund, exemplifierar Martin.

Applikationsattacker kan vara särskilt svåra att upptäcka med traditionella DDoS-skydd eftersom de är så specifika för applikationen. Det är därför viktigt för organisationer att ha en djup förståelse för sin egen applikation.

Tusentals enheter mot ett mål

För att en DDoS-attack ska inträffa finns det alltid en eller flera angripare med intresse av att förstöra målsystemet. En attack sker oftast med hjälp av ett botnet, vilket är en stor samling enheter som angriparen tagit kontroll över. På enheterna har en mjukvara installerats som väntar tills den aktiveras av ett kommando från angriparens command and control center. Angriparen kan sedan beordra bottarna att skicka trafik till någon komponent i målsystemet.

– Ett botnet kan bestå av tusentals enheter och i vissa fall till och med över en miljon enheter. Datorer och mobiltelefoner har blivit bättre på att hålla sina system uppdaterade och är därför mindre sårbara, men när det gäller andra internetanslutna enheter, som TV-apparater, AC och kylskåp, är säkerhetsuppdateringar ofta eftersatta, berättar Martin.

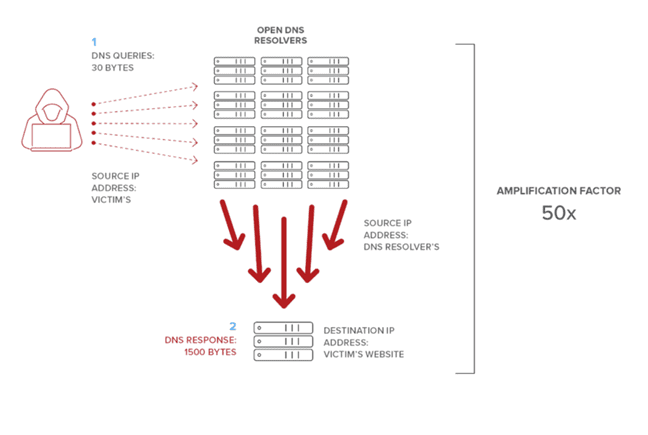

En vanlig alternativ metod är en mer indirekt attack, även kallat reflection amplification attack. I dessa attacker utnyttjas dåligt konfigurerade tjänster för att öka intensiteten av attacken. Angriparen skickar små mängder trafik via bottarna till dessa tjänster, vanligtvis DNS-resolvers, med en förfalskad avsändaradress som är destinationens IP-adress. DNS-resolvern svarar sedan till den förfalskade avsändaradressen många gånger starkare än den ursprungliga förfrågan.

En kedja i det egna systemet

När det gäller DDoS-attacker är det i regel den svagaste länken i kedjan som går sönder. Ytterst på kedjan är internetanslutningen, vilket är den del som vanligtvis går sönder vid volymetriska attacker, då internetkapaciteten tar slut.

– Innanför internetanslutningen har du normalt en router. Ofta har routern kapacitet att hantera internetanslutningens bandbredd, men dess sårbarhet ligger i antal paket per sekund, snarare än antalet bytes. Angriparen kan strategiskt skicka ett stort antal minimala paket för att överbelasta routern, även om den klarar hög datamängd, förtydligar Martin.

Dedikerade DDoS-skydd är konstruerade för att försvara mot DDoS-attacker, men paradoxalt nog kan de själva bli måltavlor och utgöra flaskhalsar under en attack. ADC/WAF-enheter, eller lastbalanserare som de också kallas, och brandväggar ska skydda mot andra IT-attacker och är inte alltid optimala för att hantera DDoS-attacker eftersom de arbetar med sessioner – och sessionstabeller kan överbelastas. Servrar kan snabbt gå tomma på minne och CPU vid en attack och ineffektivt utformade eller icke-optimerade applikationer, vilket hamnar innerst i systemkedjan, kan bidra till överbelastning av servrarna.

Unikt skydd för varje del i systemet

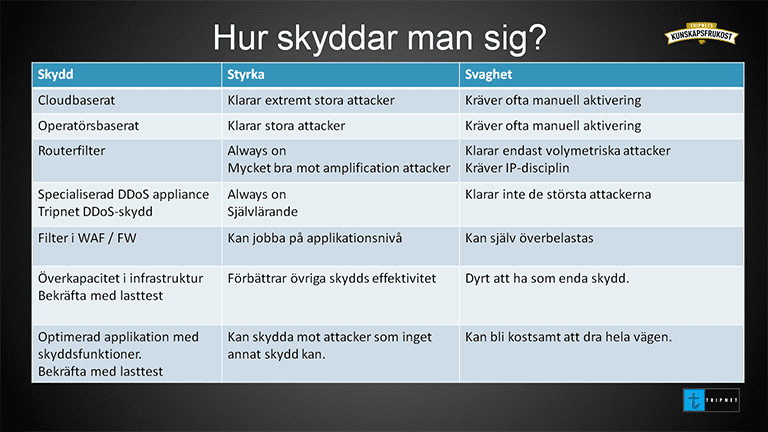

Det är viktigt att förstå att det inte finns någon universell lösning för alla typer av attacker och att varje potentiellt mål behöver sitt eget, specifika skydd. Skyddet mot DDoS måste byggas upp i flera lager för att vara effektivt.

– Vid volymetriska attacker, då attacken är större än din internetanslutning, behöver du ett skydd på andra sidan av internetanslutningen. För detta kan du välja mellan molnbaserade och operatörsbaserade DDoS-skydd, råder Martin.

Molnbaserade DDoS-skydd, som CDN och BGP-routing, kan hantera riktigt stora attacker genom att filtrera bort skadlig trafik innan den når fram. I CDN-skyddet terminar ofta SSL-trafiken, vilket möjliggör att trafiken dekrypteras och att webbförfrågningarna kan granskas. Operatörsbaserade skydd fungerar liknande, men drivs av internetoperatören. Vid en attack gör skyddet interna omdirigeringar och tvättar trafiken, vilket gör att de kan hantera relativt stora DDoS-attacker, även om de kanske inte klarar de allra största.

– Innanför dina egna väggar kan filter i din router ibland vara betydligt mer effektivt än din brandvägg när det gäller att kasta oönskad trafik. De är särskilt bra mot amplification attacker eftersom de har ett tydligt mönster att filtrera mot, fortsätter Martin. Routerfilter kräver dock IP-disciplin, vilket innebär att samma publika IP-adress inte bör användas till olika saker.

Dedikerat DDoS-skydd är konstruerat för att skydda mot ett brett spektrum av attacker. Denna typ av skydd är särskilt bra på att upptäcka ovanligt hög trafik per sekund från en enskild källa, vilket är vanligt vid DDoS-attacker med bottar. Vanliga användare tenderar att stanna på en sida i några sekunder för att läsa innehållet, medan bottar i ett botnet kör på i högsta fart och skickar därför fler förfrågningar per sekund.

– Som alltid finns det dock undantag. Jag hade en större kund som upptäckte en IP-adress som genererade en enorm mängd trafik per sekund. Vi misstänkte en DDoS-attack, men det visade sig istället vara Försäkringskassans publika IP-adress som alla deras anställda använde, berättar Martin och ler.

Filter i WAF och brandväggar kan också användas för att skydda mot DDoS-attacker. De är känsliga mot attacker men kan också göra nytta för att skydda det som sitter bakom. Vissa av dem har rate limiting-funktioner som kan vara särskilt användbara när de appliceras på specifika delar av en URL, så som en varukorg. En annan fördel är att de kan lära sig från applikationen om användaren är inloggad eller inte, och anpassa reglerna därefter.

– I likhet med de dedikerade DDoS-skydden tittar även brandväggarna på trafik per sekund från en unik källa men då de håller reda på sessionstabellerna blir de oftare överbelastade själva, i jämförelse med de dedikerade DDoS-skydden som inte kollar på sessioner, förtydligar Martin.

Unikt skydd för varje måltavla

När det kommer till servrar och applikationer, de primära måltavlorna för DDoS-attacker, är det viktigt att ha en viss överkapacitet i infrastrukturen. Det går inte att förlita sig enbart på de tidigare nämnda skyddslagren för att stoppa 100 procent av en DDoS-attack, även om de kan minska attacken dramatiskt. Om skyddet stramas åt för hårt kan legitima användare stoppas från att komma åt tjänsten. Därför är det viktigt att hitta en balans mellan andel legitima användare som stoppas och skyddet mot en överbelastningsattack.

– De skydd som vi på Tripnet använder går att justera så att du kan välja hur mycket av den legitima trafiken som du är villig att offra för att säkerställa att systemet fortsätter fungera. Genom att ha en generös överkapacitet i infrastrukturen behöver du inte strama åt skyddet lika hårt, beskriver Martin.

För att effektivt skydda sig mot DDoS-attacker är det viktigt att ha full koll på sin applikationen. Genom att granska loggarna efter sidor med långa svarstider, även under normal drift, går det att identifiera var det finns förbättringspotential. Applikationen, som har bäst insyn i vad förfrågningar och användare gör, kan ge feedback till de andra skyddslagren som i sin tur temporärt blockar trafiken.

Grundbulten i Tripnets DDoS-skydd

Tripnet erbjuder ett dedikerat DDoS-skydd, som har omvandlats till en tjänst som flera kunder kan dela på. Skyddet har avancerade funktioner som kontinuerligt lär sig var tröskelvärden ska stå. För företag som har sina servrar hos Tripnet är det dedikerade DDoS-skyddet en bra början, då det inte är särskilt kostsamt och löser många utmaningar direkt. Vanligtvis är sådana skydd relativt dyra, men på Tripnet delas kostnaderna mellan de kunder som nyttjar tjänsten.

– Vi på Tripnet är ganska ofta utsatta för DDoS-attacker och vårt skydd klarar relativt stora attacker. Hittills har vår största attack varit på ungefär 10 gigabit, vilket vi klarar. Vi har även operatörsbaserade skydd, både för våra kunder och för oss själva. Lyckligtvis har vi dock ännu inte behövt använda dessa då vi inte ställts för en så stor attack att den överbelastat våra linor, säger Martin.

Effektivt försvar närmast kärnan

Det är nere på applikationsnivå som ett skydd verkligen kan göra skillnad, men det kräver också djup förståelse för det specifika fallet och är inte en standardtjänst som Tripnet erbjuder. I Tripnets lastbalanseringstjänst finns möjligheten att diskutera hur just din applikation kan få rätt stöd.

Att ha överkapacitet i infrastrukturen är viktigt, men det är inte alltid lätt att avgöra hur mycket som finns. Lasttester är användbara – inte bara för att förbereda sig mot DDoS-attacker utan också för att säkerställa tillräcklig kapacitet för att hantera normal trafikökning.

– En optimerad applikation är också en viktig del av skyddet, så den inte är onödigt svag. Ett exempel är de tidigare control-F5-attackerna, som med upprepade tangenttryckningar kunde få en WordPress-webbplats att stängas ner. Om din applikation är för svag så hjälper inte några DDoS-skydd, berättar Martin.

Så till den slutgiltiga frågan; Är DDoS fortfarande ett problem?

Huruvida det är ett problem, går att diskutera. Det går inte att bortse ifrån att det är en risk som behöver hanteras. Många väljer tyvärr att ignorera risken, vilket är en vanligt lösning tills den första attacken kommer. Det andra alternativet är att acceptera risken, vilket kan vara ett rimligt val om hög tillgänglighet inte är särskilt viktigt. Om tillgänglighet däremot är viktigt, är det tredje alternativet att rekommendera, vilket är att vidta skyddsåtgärder och investera i DDoS-skydd.

– Det finns också ett fjärde alternativ, flikar Ulf in med ett menande skratt. Att delegera risken! Det går att ge risken till Martin så kommer han ta hand om den åt dig.

Vill du veta mer om hur ni kan skärpa ert skydd mot framtida DDoS-attacker? Kontakta oss så hjälper vi er gärna!